Công ty Israel tuyên bố tạo thành công công cụ bẻ khóa mọi phiên bản của iPhone trước 6 Plus, giá 1.500 USD/lần

Và công ty này đang được nhiều chính phủ trên thế giới trả tiền để làm việc đó.

Vào thứ Tư tuần trước, công ty Israel đã làm ra các công cụ để bẻ khóa hàng triệu chiếc smartphone cho nhiều chính phủ trên thế giới, Cellebrite thông báo rằng, nhờ sản phẩm mới Advanced Investigative Service (CAIS) của mình, họ có thể bẻ khóa và trích xuất file hệ thống từ những chiếc iPhone bị khóa, bao gồm cả iPhone 6 và 6 Plus cho những khách hàng có nhu cầu.

Cellebrite đã có thể bẻ khóa mọi phiên bản iPhone trước 6 Plus khi các nhà nghiên cứu pháp lý của công ty này cho biết, họ đã thành công trong việc vượt qua lớp bảo mật và mã hóa của Apple.

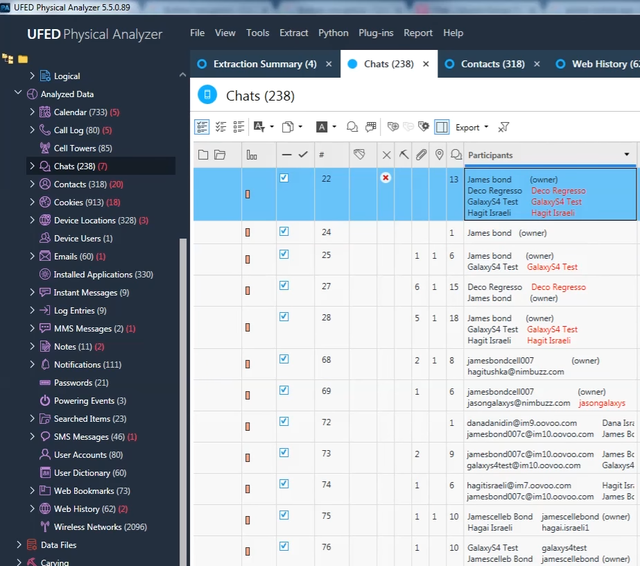

Bên cạnh CAIS là dịch vụ thực hiện tại văn phòng công ty, Cellebrite cũng cung cấp các sản phẩm khác như phiên bản mới của thiết bị phân tích vật lý UFED Physical Analyzer 6.0 cho phép sử dụng ngay trên thực địa cho khách hàng. Công ty đang tăng cường quảng cáo cho tính năng trên sản phẩm mới nhất của mình, khi nó có thể dễ dàng trích xuất và điều tra dữ liệu từ ngay cả các ứng dụng nhắn tin bảo mật mã hóa, như Signal, Telegram, Threema và Surespot.

Một phiên bản UFED của Cellebrite.

Theo một báo cáo từ Intercept vào năm ngoái, công ty tính phí 1.500 USD cho việc mở khóa mỗi chiếc điện thoại, trong khi phí thuê bao một năm cho dịch vụ này lên tới 250.000 USD.

Khả năng mở khóa chiếc iPhone 6 của Cellebrite xuất hiện một năm sau khi cuộc đại chiến pháp lý và chính trị giữa Apple và FBI bắt đầu. Đầu năm ngoái, cơ quan điều tra của chính phủ Mỹ đã cố gắng ép buộc gã khổng lồ công nghệ này viết những dòng code cho phép cảnh sát có thể mở khóa một chiếc iPhone 5C được tay súng trong vụ tấn công ở San Bernardino sử dụng.

Cuộc đối đầu kết thúc khi FBI sử dụng các hacker chưa rõ danh tính để tìm cách khác đột nhập vào chiếc điện thoại. Cho dù mở khóa điện thoại vốn đã là một ngành kinh doanh lớn, nhưng những tít báo về sự kiện này cũng đã góp phần tăng tốc ngành công nghiệp này, cũng như làm nổi bật lên tên tuổi của Cellebrite khi có các tin đồn rằng chính họ là người đã bẻ khóa chiếc iPhone.

Nhưng cả Cellebrite và FBI chưa bao giờ chính thức thừa nhận sự liên quan của mình đến vụ việc của chiếc iPhone 5C trên.

Một công cụ bẻ khóa hữu hiệu

Các công ty như hãng Cellebrite dựa trên việc tạo ra các công cụ cho những cơ quan thực thi pháp luật tại Mỹ và các quốc gia như Thổ Nhĩ Kỳ, UAE và Nga. Từ một thập kỷ trước, Cellebrite đã bắt đầu tiếp thị các sản phẩm của mình tới các cơ quan chính quyền, giờ mảng kinh doanh đó đang tăng trưởng bùng nổ khi những lớp mã hóa mạnh mẽ đang được sử dụng ngày càng nhiều trong thời gian gần đây.

Đứng hàng đầu trong các dịch vụ mới của Cellebrite là dịch vụ nhắm mục tiêu đến ứng dụng Uber trên iOS và Android, đây được xem là một nguồn dữ liệu khổng lồ tiềm năng cho thông tin cá nhân như tài khoản và vị trí của người dùng. Đó là còn chưa kể đến khả năng trích xuất và phân tích một lượng lớn dữ liệu trên các ứng dụng, từ Chrome cho tới Facebook hay ngay cả các ứng dụng hẹn hò, tất cả đều có thể chứa những thông tin hết sức riêng tư và nhạy cảm.

Dữ liệu trích xuất ra từ một thiết bị thử nghiệm, chiếc Samsung Galaxy S4.

Khả năng bẻ khóa những chiếc iPhone 6 và 6Plus của Cellebrite chỉ xuất hiện trên những dòng sản phẩm mới phát hành của công ty. Sản phẩm mới nhất của Cellebrite, chiếc UFED 6.0 nổi bật với hàng chục tính năng mới và được nâng cấp, bao gồm cả khả năng trích xuất dữ liệu từ 51 thiết bị Android của Samsung như Galaxy S7 và Galaxy S7 Edge, cũng như những chiếc Google Pixel cao cấp.

“Trong phần lớn thiết bị, bộ boot loader (chương trình khởi động hệ thống) độc quyền của Cellebrite có thể vượt qua tất cả các cơ chế bảo mật, ngay cả với thiết bị đã bị khóa, không bị jailbreak, root hay flash.” Theo báo cáo từ công ty. Các thiết bị mới hơn, đặc biệt là các thiết bị iOS, hiện đang là thách thức với những thiết bị này.

Sản phẩm mới của Cellebrite đưa vào tầm ngắm hàng loạt các ứng dụng sử dụng liên lạc bảo mật, như phiên bản mới nhất của FireChat, Facebook Messenger (có khả năng cung cấp tính năng Tin nhắn Bí mật qua giao thức mã hóa Signal) và WhatsApp (cũng sử dụng giao thức Signal). Cellebrite có khả năng truy cập vào các ứng dụng này trên nhiều nền tảng khác nhau, nhưng họ chủ yếu hỗ trợ cho hai nền tảng iOS và Android.

Mỗi lần ra mắt phiên bản mới, thiết bị phân tích vật lý UFED đều hứa hẹn sẽ “tăng cường khả năng trích xuất” để đẩy nhanh quá trình điều tra khi đặt các bằng chứng vào tay cảnh sát nhanh hơn, vượt qua các chướng ngại vật như lớp bảo mật tích hợp trên smartphone. Dưới đây là video giới thiệu sản phẩm:

Clip trình diễn khả năng bẻ khóa iPhone 6 và iPhone 6 Plus của Cellebrite.

Các ứng dụng như Messenger và ChatLock, dù cho phép người dùng bảo vệ các đoạn hội thoại của mình với mật khẩu PIN bốn chữ số riêng biệt, cũng đang là mục tiêu cho thiết bị này.

“Những tính năng này giúp tăng cường đáng kể khả năng của các cơ quan thực thi luật pháp trong việc truy cập vào các bằng chứng kỹ thuật số và giải quyết vụ việc nhanh hơn, nhờ vào việc cung cấp khả năng trích xuất và truy cập âm thanh pháp lý chưa ai khác trong ngành công nghiệp này từng có.” Công ty cho biết. “Hơn nữa, giờ chúng tôi là người đầu tiên trên thế giới biến khả năng “trích xuất giải mã vật lý” thành hiện thực cho những chiếc iPhone và Android quan trọng.”

Một trong các tính năng nổi bật trên sản phẩm của Cellebrite là hỗ trợ truy cập trực tiếp vào ứng dụng, vì vậy người dùng có thể trích xuất toàn bộ và trực quan bản đồ dữ liệu từ bất cứ ứng dụng nào trong điện thoại, bao gồm tin nhắn, nhật ký điện thoại, hay bất cứ thông tin nào chứa trong thiết bị đó. Ngay cả các dữ liệu đã bị xóa cũng có thể được phục hồi trở lại. Dưới đây là đoạn video trình diễn tính năng đó.

Theo dõi các tài liệu của tòa án trong năm qua cho thấy Cellebrite có thể bẻ khóa những chiếc điện thoại Android không được mã hóa trong vòng 60 giây. Mặt khác, theo bằng chứng từ cơ quan thực thi pháp luật, với những chiếc iPhone, việc bẻ khóa có thể diễn ra từ một đến hai giờ, cho dù vẫn có sự khác nhau phụ thuộc vào một số yếu tố khác. Sau đó, khối dữ liệu trích xuất được bao gồm tin nhắn, hình ảnh, và thông tin ứng dụng sẽ được sắp xếp thành một báo cáo để gửi cho cảnh sát.

Vào đầu tháng này, một hacker đã phát tán 900 GB dữ liệu ăn trộm được Cellebrite nhằm tạo ra sự chú ý về cuộc tranh luận có cho phép đặt backdoor (cửa hậu) lên điện thoại và thiết bị mã hóa khác hay không.

Tham khảo Cyberscoop

NỔI BẬT TRANG CHỦ