"McAfee nên chuẩn bị tập ăn giầy đi là vừa vì ông ta chẳng biết cái gì về iPhone cả"

Tốt nhất là ông McAfee nên tìm cách chứng minh lý thuyết của mình, nếu không ông nên tìm sách dậy nấu ăn cho món giầy của mình đi.

Theo lời của Peter Bright trên Arstechnica

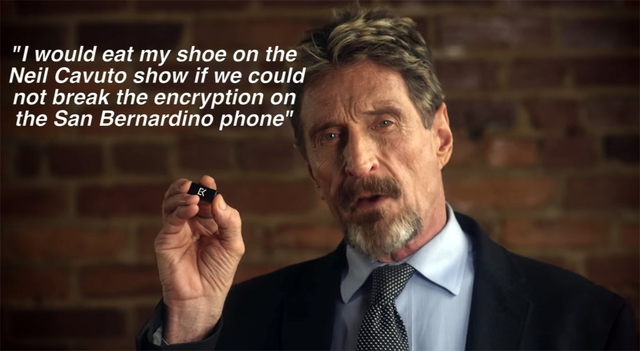

Chắc bạn còn nhớ một vài tuần trước, cha đẻ của phần mềm diệt virus và là ứng viên tổng thống Mỹ, ông John McAfee tuyên bố rằng, ông có một giải pháp hoàn hảo để giải quyết tranh cãi giữa Apple và FBI. Ông đề nghị bẻ khóa miễn phí chiếc iPhone cho FBI, giúp họ có thể truy cập được vào dữ liệu của điện thoại, đồng thời cũng tránh cho Apple việc phải trợ giúp cơ quan này. Để khẳng định sự tự tin của mình, ông còn tuyên bố nếu không làm được trong vòng ba tuần, ông sẽ tự ăn giầy của mình.

Hẳn không mấy ai ngạc nhiên khi thấy FBI thực sự không tin tưởng lắm vào ứng viên tổng thống này (ông đại diện cho đảng Vì Tự Do – một tổ chức mà thẳng thắn ra thì không được ai ủng hộ).

Phương pháp của McAfee

Có lẽ vì chiến lược mà ông vạch ra không đủ sức thuyết phục họ. Ông từng cho biết ông và nhóm của mình sẽ chủ yếu sử dụng “các kỹ thuật xã hội”, như dụ dỗ ai đó nói cho bạn những gì bạn muốn biết thông qua sự tin tưởng của họ. Đó có thể là một kỹ thuật đầy sức mạnh, nhưng không phải thuốc chữa bách bệnh.

Chúng sẽ gần như không còn hiệu quả khi nạn nhân biết được mình sẽ bị tấn công bằng kỹ thuật này (nhất là khi bạn thông báo dự định của mình trên internet). Nó càng không hiệu quả hơn khi người nắm giữ thông tin mật khẩu đã chết. McAfee có thể là một người truyền cảm hứng cho nhiều người, nhưng việc dụ dỗ một xác chết cung cấp mật khẩu chắc sẽ khó hơn ăn một chiếc giầy.

Nhưng John McAfee rõ ràng là một người có tinh thần vì cộng đồng, khi mong muốn chia sẻ trí tuệ của mình với chính phủ. Trong cuộc phỏng vấn với tờ nước Nga ngày nay, ông đã tiết lộ các kỹ thuật thực sự để bẻ khóa chiếc điện thoại, và nó đơn giản đến mức chỉ mất “nửa giờ làm việc” để hoàn thành. McAfee trước đó nói sẽ mất ba tuần chỉ vì ông không muốn phải ăn giầy khi đột ngột bị cảm hay cúm.

Vậy kế hoạch bẻ khóa chiếc iPhone của McAfee là gì ? Dưới đây là toàn bộ kỹ thuật mà ông dự định sẽ sử dụng :

“Giờ tôi có thể sẽ bị cộng đồng hacker thế giới xua đuổi, tuy nhiên tôi sẽ nói cho anh biết. Anh cần có một kỹ sư phần cứng và một kỹ sư phần mềm. Kỹ sư phần cứng sẽ tháo chiếc điện thoại ra thành từng phần và sao chép lại các tập lệnh, là iOS, các ứng dụng và bộ nhớ. Sau đó anh chạy một đoạn mã, một chương trình được gọi là “trình dịch ngược” để chuyển tất cả các ký tự 1 và 0 đó thành các câu lệnh có thể đọc được. Sau đó sẽ là phần việc của kỹ sư phần mềm, anh ấy sẽ đọc những câu lệnh đó và tìm kiếm những truy cập đầu tiên vào bàn phím. Vì đó là điều đầu tiên bạn sẽ làm để đăng nhập vào thiết bị. Tất cả sẽ mất khoảng nửa giờ. Khi tìm thấy truy cập đó, anh sẽ đọc được câu lệnh về nơi lưu trữ mã bí mật này. Xong. Thật là tầm thường. Chỉ mất nửa giờ.”

Hơn nữa, ông cho biết, kỹ thuật này sẽ dùng được với bất kỳ máy tính nào và nếu FBI không hiểu bất cứ công đoạn nào của quy trình, họ nên hỏi ông.

Với sự đơn giản của phương pháp này, hẳn mọi người sẽ tự hỏi tại sao FBI không làm điều đó trước đây. Câu trả lời còn đơn giản hơn: nếu bạn đọc tinh ý, bạn sẽ nhận ra đó chỉ là một câu chuyện vô vị. Những gì ông đề xuất không chỉ sai, mà còn khác xa so với sự thật.

Sự thật về cách bảo mật của iPhone

Vấn đề cốt lõi của phương pháp là sẽ có một vị trí trên bộ nhớ flash của iPhone, tại đó chứa một văn bản thuần túy (plaintext), một bản sao có thể đọc được của mã PIN cho thiết bị. Khi bạn gõ mã PIN để truy cập, iOS sẽ so sánh với giá trị đã được lưu, nếu đúng nó sẽ mở khóa.

Nhưng Apple lại không thiết kế iPhone theo cách làm này, và ông McAfee nên biết điều đó. Trong một tài liệu của Apple có mô tả các phần chính trong hệ thống bảo mật của iPhone, và đặc biệt nó mô tả làm thế nào mã PIN của hệ thống được sử dụng để lấy được chìa khóa mã hóa cho file hệ thống. Theo đó mã PIN được kết hợp với mã ID phần cứng duy nhất để tạo ra các chìa khóa cho file hệ thống đã mã hóa của điện thoại.

Mã PIN của iPhone không hề được lưu trên bộ nhớ flash, bởi vì nó thực sự không cần thiết. Do nếu nhập sai mã PIN, chìa khóa mã hóa được tạo ra từ sự kết hợp giữa mã PIN và ID của phần cứng, sẽ không hoạt động. Đó là cách iPhone xác nhận mã PIN đúng hay sai. Một mã PIN đúng sẽ tạo ra chìa khóa mã hóa, nhưng nếu mã PIN nhập sai thì không. Phần mềm bên trong nhận ra mã PIN đó đúng hay sai bằng cách thử dùng nó để tạo chìa khóa, không phải bằng cách so sánh nó với các phiên bản không được mã hóa.

Cách làm này không phải duy nhất với iPhone. Mặc dù ông McAfee tuyên bố rằng phương pháp của ông có thể mở “bất kỳ máy tính nào”, các hệ thống lưu trữ khác, ví dụ như Windows BitLocker và TrueCrypt, có cùng tính năng. Chúng đều không lưu trữ bản sao mật khẩu trên đĩa, chúng xác nhận mật khẩu đúng bằng cách thử xem nó có mở được khóa mã hóa hay không.

Đến đây, có thể thấy rằng dường như ông McAfee đã nhầm lẫn khi giả định cơ chế của mã PIN trên iOS tương tự với mật khẩu đăng nhập thông thường của máy tính Windows, Linux hay OS X, vốn được lưu trên ổ đỉa.

Clip giải thích cơ chế bảo mật của iPhone.

Nhưng với những mật khẩu này, hệ điều hành cũng không đơn giản chỉ lưu nguyên văn mật khẩu, để ai cũng có thể đọc được. Thay vào đó, họ lưu trữ nó trong các hàm biến đổi bằng toán học không thể đảo ngược, làm cho mật khẩu gốc không thể tái tạo lại. Để kiểm tra đó là mật khẩu đúng, hệ điều hành thực hiện cùng một phép biến đổi toán học với mật khẩu đã nhập, để xem nó có trùng với mật khẩu lưu trên đĩa hay không.

Bên cạnh vấn đề cốt lõi về cách thức lưu trữ mật khẩu, quan điểm cho rằng một “kỹ sư phần mềm” có thể hình dung được vị trí lưu trữ mật khẩu, với không gì hơn một trình dịch ngược và nửa giờ làm việc đúng là vô lý đến hão huyền. Với một iOS có hàng trăm megabyte các mã thực thi, việc dịch ngược iOS sẽ tạo ra hàng triệu triệu dòng mã lắp ráp theo một cách gần như không thể hiểu được, cũng như gần như không thể tìm được, nếu chỉ dùng một trình dịch ngược. Đến đây dường như vận may của ông McAfee cũng không còn mấy.

Chứng minh đi, ông McAfee

Đến nay, phương pháp khả dĩ nhất để giải mã chiếc iPhone mà không cần đến sự trợ giúp của Apple là sử dụng axit và laser để dò bằng tay thông tin trên bộ xử lý của thiết bị. Nếu làm đúng, FBI sẽ thu được mã ID của phần cứng. Với mã ID này, họ có thể dò tìm mật khẩu bằng cách thử lần lượt từng trường hợp một. Tuy nhiên, chi phí, độ phức tạp và rủi ro của phương pháp này rất cao. Làm sai một công đoạn, phần cứng của thiết bị sẽ bị phá hủy vĩnh viễn.

Nếu ông John McAfee thực sự tin rằng FBI hay mọi người làm trong ngành bảo mật máy tính đều là bọn ngốc, khi không nhận ra một cách đơn giản và cơ bản như bản như vậy để mở khóa iPhone, ông nên chứng minh lý thuyết của mình trên một thiết bị thật. Ông có thể quay phim cả quá trình đó và tải lên Youtube. Nếu cả quá trình chỉ mất nửa giờ, khó có thể tìm thấy lý do nào để ông McAfee không làm, trừ khi ông thích hương vị của chiếc giầy.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

Đây là Xperia 1 VI: Camera "sánh ngang máy ảnh full-frame", chip Snapdragon 8 Gen 3, tỷ lệ 19.5:9 mới, vẫn có jack 3.5mm

Trước thềm ra mắt, thông tin về mẫu smartphone cao cấp mới của Sony đã bị lộ diện hoàn toàn.

Lần đầu tiên Apple tổ chức sự kiện không phải ở Mỹ